Noticias

<< Volver al listado de noticias

Los Expertos Opinan: "Visión general del SOC" - Mo Cashman y Ángel Ortiz (McAfee)

Publicado el 14-05-2019 Notícia sobre: Artículos

.png)

Coautores:

Mo Cashman Ángel Ortiz Alvarez

Director, Solution Architects and Principal Engineer Regional Director Spain

Visión General del SOC

El Centro de Operaciones de Seguridad (más conocido por sus siglas en inglés, SOC), es una combinación de personas, procesos y tecnología que forman uno de los componentes críticos de la estrategia de seguridad de cualquier organización. Las funciones y la estructura del SOC varían entre las organizaciones, pero por lo general incluyen las siguientes misiones principales:

- Gestión de Vulnerabilidades

- Gestión y Manejo de Ciberincidentes

- Gestión de Inteligencia de Ciberamenazas

La Gestión de Vulnerabilidades es el proceso de evaluar y mitigar las vulnerabilidades técnicas o de procedimiento dentro de una organización para reducir el riesgo general. La Gestión y Manejo de Ciberincidentes es quizás la función del SOC más crítica en nuestra opinión y generalmente se define como detección, investigación y respuesta proactiva de incidentes. Finalmente, la Gestión de Inteligencia de Ciberamenazas, es un proceso que respalda a los demás procesos del SOC pero que también puede ser útil a la hora de tomar otras decisiones de negocio.

¿Por qué establecer un SOC?

Hay varios factores clave que justifican establecer un SOC.

En primer lugar, el Cumplimiento Normativo: los reglamentos gubernamentales o de la industria, como PCI, GDPR o la Directiva NIS, requieren capacidades clave como la recopilación de registros seguros, informes de auditoría o de respuesta a incidentes. La implantación de los requisitos técnicos de estas regulaciones generalmente cae dentro de la responsabilidad del SOC.

En segundo lugar, la gestión de amenazas está impulsando cada vez más el establecimiento del SOC o la mejora del servicio de ciberseguridad. Las organizaciones se dan cuenta de que no pueden evitar todos los ataques y que la clave para la resiliencia empresarial es dotarse de capacidades de ciberseguridad para prevenir, detectar, responder y corregir rápidamente un ataque.

Finalmente, en tercer lugar, está lo que conocemos como Seguridad Adaptativa; que requiere una visibilidad unificada de las vulnerabilidades que aparecen sobre una superficie de ataque en expansión (como Cloud o IoT), así como un programa gestionado de ciberinteligencia que asegura un continuo entendimiento de las tácticas, técnicas, procedimientos e intenciones de nuestros adversarios.

Modelos de Despliegue de un SOC

Las empresas se enfrentan a varios retos a la hora de construir y operacionalizar un SOC. Por un lado, hay una inversión significativa en las personas, el tiempo y la tecnología necesarios para proporcionar la capacidad requerida. Adicionalmente, reclutar, capacitar y retener al personal adecuado es muy difícil en este campo ya que hay mucha competencia por los escasos recursos. Finalmente, hay una presión del negocio para mostrar el retorno de la inversión rápidamente.

Para hacer frente a estos desafíos, las organizaciones buscan cada vez más proveedores de servicios de seguridad gestionados y modelos operativos híbridos para implementar su SOC. Los criterios de decisión para incorporar o subcontratar por completo o utilizar una combinación varían de una organización a otra. Por lo general, las grandes compañías globales definen su SOC “in-source” y utilizan proveedores de servicios estratégicos o consultores para apoyar a su personal interno. Si una organización decide por un modelo híbrido, por lo general, se subcontratan tareas como la clasificación de incidentes en 24/7; mientras que tareas más sensibles como la ciberinteligencia frente a amenazas o la investigación de incidentes se acometen con empleados internos. Con la mejora en las herramientas de análisis, el desarrollo de soluciones tipo EDE, UEBA, etc. los MSSPs están proporcionando cada vez más servicios de detección, investigación e inteligencia de ciberamenazas. Estos servicios brindan a los clientes opciones adicionales para implantar su SOC.

Modelo de Madurez de un SOC

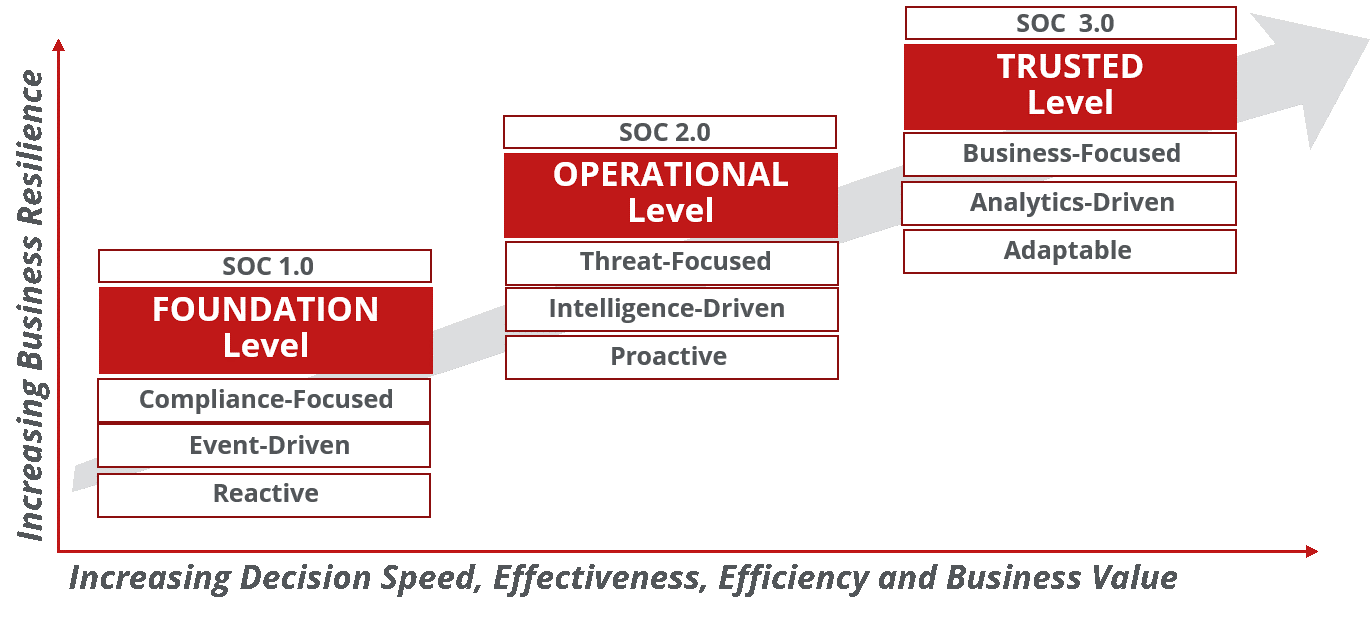

Podemos ver cómo el nivel de madurez de un cliente respecto a sus Operaciones de Seguridad (SecOps), puede representarse, en general, con este modelo de tres niveles:

FOUNDATION Level – Estrategia SecOps centrada en el cumplimiento normativo, diseñada para dar capacidad de respuesta a incidentes técnicos y reactivos.

OPERATIONAL Level – Estrategia SecOps centrada en Amenazas y dirigida por la información de ciberinteligencia disponible, diseñada para proporcionar capacidades proactivas CSIRT.

TRUSTED Level – Estrategia SecOps centrada en el Negocio, diseñada para proporcionar capacidades de Fusion Center adaptables, en todas las áreas de operación del negocio, allí donde exista riesgo.

Hoy día, la mayor parte de las organizaciones se han dado cuenta de la importancia de contar con una Operación de la Seguridad efectiva y están en el nivel de madurez “OPERATIONAL” o en proceso de alcanzarlo. Existen organizaciones más maduras, en particular en el sector financiero o de seguridad nacional, que ya se encuentran en el nivel “TRUSTED”.

Construyendo las Capacidades SOC

Como se describió anteriormente, hay tres capacidades principales que son comunes a un SOC:

- Gestión de Vulnerabilidades

- Gestión y Manejo de Ciberincidentes

- Gestión de Inteligencia de Ciberamenazas

Cada capacidad requiere su propio conjunto de personas, procesos y tecnología para lograr un resultado óptimo. Un SOC debe proporcionar estas capacidades en todos los entornos operativos de negocio, incluyendo el puesto de trabajo digital, el datacenter y la infraestructura de la nube y las redes OT.

A continuación, examinamos cada una de estas capacidades:

- Gestión de Vulnerabilidades

La Gestión de Vulnerabilidades tiene como propósito reducir la exposición de la ventana a nuevos ataques que aprovechan fallos técnicos, como la falta de un parche de software, o brechas en los procedimientos, como por ejemplo una respuesta lenta ante incidentes.

Si bien el proceso puede variar de una organización a otra, generalmente implica recomendaciones de evaluación, análisis, informes y remediación. En un nivel básico de madurez, esto significa recopilar inteligencia de vulnerabilidades, identificar vulnerabilidades técnicas en sistemas o aplicaciones, realizar un análisis para determinar la prioridad de las correcciones e informar sobre el nivel de exposición actual. Sin embargo, en un SOC moderno y maduro, gran parte de esta capacidad básica se automatiza mediante el uso de herramientas como los escáneres de vulnerabilidad y la aplicación automática de parches de aplicaciones comunes. En un SOC moderno y maduro, los procesos de administración de vulnerabilidades se expanden para incluir la evaluación de la exposición al riesgo de los servicios en la nube, comprender la postura de seguridad del proveedor de servicios en la nube como parte de la evaluación de riesgos de la cadena de suministro y las pruebas de penetración del equipo rojo para simular un adversario real e identificar brechas técnicas o de procedimientos en la arquitectura de seguridad actual.

Cada vez más, la automatización desempeña un papel importante para lograr incluso estas funciones avanzadas. Por ejemplo, una plataforma CASB unificada puede proporcionar análisis de riesgo en servicios en la nube y explotar marcos que emulan ataques cibernéticos, y están disponibles como software de código abierto o comercial.

- Gestión y Manejo de Ciberincidentes

Esta es quizás la capacidad del SOC más esencial y es común en la mayoría de las organizaciones. La Gestión de Incidentes de Ciberseguridad tiene como objetivo reducir el tiempo promedio para detectar, investigar y responder a un incidente como una infección de malware, un ataque de ransomware, vulnerabilidades de aplicaciones, violaciones de datos o violaciones de acceso al sistema.

El proceso de gestión de incidentes puede variar entre las organizaciones, pero generalmente implica la detección de incidentes, la clasificación, la investigación, la contención, la remediación y la notificación. Desde la perspectiva de las personas, la estructura de SOC varía de organización a organización y depende de varios factores, incluidos el alcance, el presupuesto y la prioridad empresarial. En general, vemos algunos roles comunes en las organizaciones, como los siguientes:

- Administrador del SOC - Responsable de la dotación de personal, capacitación, informes y alineación con la estrategia empresarial.

- Analistas de Seguridad con distintos niveles de experiencia - Responsables de la clasificación, investigación y validación de incidentes (este grupo suele ser el más grande).

- Arquitectos e Ingenieros de SOC - Responsables de la selección de herramientas, diseños de casos de uso y administración de infraestructura.

En grandes organizaciones, algunos otros roles son comunes, como el Equipo de Inteligencia de Ciberamenazas, los Ingenieros de reversión de malware y los Especialistas Forenses.

La tecnología requerida para implantar y operacionalizar los procesos de respuesta a incidentes incluye sensores de visibilidad, análisis avanzado para la detección de ataques y automatización de decisiones, herramientas de orquestación para la automatización de procesos, herramientas de gestión de datos que van desde SIEM, Elastic Log Search, almacenamiento seguro de registros y, en muchos casos, sistemas de Big Data y ciberinteligencia para la detección y priorización de investigaciones; así como plataformas de inteligencia de amenazas para ayudar a automatizar y gestionar el proceso de inteligencia (entendemos que es esencial contar con una plataforma que permita integrar todas las contramedidas entre ellas).

En un SOC moderno de hoy, las plataformas tecnológicas clave son Detección y Respuesta de puntos finales (EDR), Análisis de comportamiento del usuario (UEBA) y el Análisis de amenazas de red. Cada vez más organizaciones buscan sensores avanzados como honeypots y DNS, para cerrar las brechas en la visibilidad. Además, hay varios modelos de referencia de tecnología disponibles para ayudar a los clientes a construir la arquitectura requerida, incluidas la Security Operations and Analytics Platform Architecture (SOAPA) de ESG y la Security Orchestration, Automation and Response (SOAR) de Gartner. Ambos modelos describen los diversos componentes de la tecnología y sus interacciones necesarias para proporcionar una capacidad efectiva.

Gestión de inteligencia de Ciberamenazas

El uso efectivo de la Ciberinteligencia de Amenazas (CTI, por sus siglas en inglés) es una de las capacidades más importantes de un SOC.

CTI es fundamental para casi todas las funciones del SOC, especialmente la Respuesta ante Incidentes y la Seguridad Adaptativa. La capacidad de utilizar con éxito CTI requiere de la definición e implementación del procedimiento adecuado. El objetivo de este proceso es crear una forma eficiente de aumentar el valor para el negocio de la ciberinteligencia de amenazas al mejorar la detección, priorizar las investigaciones y actualizar los controles de ciberdefensa. Típicamente, este proceso proporciona 4 resultados principales:

• Descubrir las fuentes de datos más valiosas,

• Usar la automatización para recolectar, investigar, responder y compartir.

• Integración en procesos de defensa cibernética.

• Medida para demostrar el valor de la inteligencia de amenazas.

En un nivel básico de madurez, CTI no es un proceso gestionado y, por lo general, se centra en indicadores técnicos de compromiso. Cada vez más en un SOC moderno, CTI se maneja con una plataforma de inteligencia de amenazas, un equipo dedicado e incluye fuentes de inteligencia táctica y estratégica además de los indicadores técnicos.

Construyendo Casos de uso de Respuesta ante Incidentes

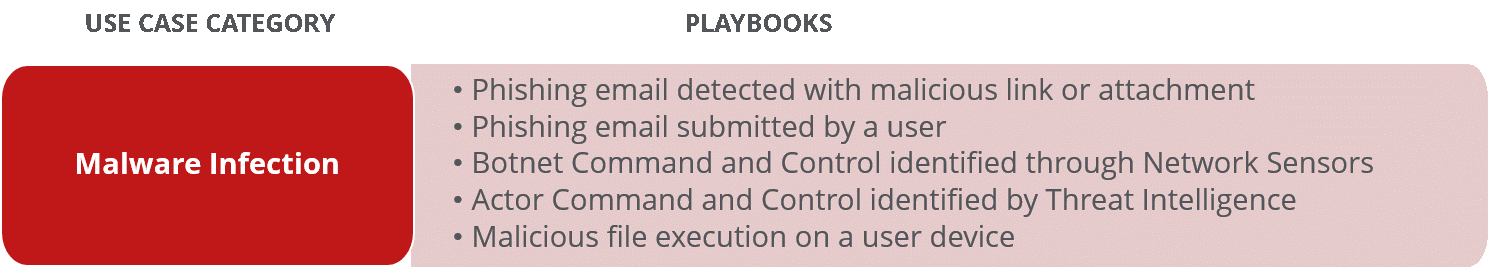

La Respuesta ante Incidentes es el proceso de detección, investigación, contención y remediación de un incidente, principalmente los que resultan de una violación de los controles de seguridad. Los casos de uso de respuesta a incidentes definen categorías de actividades potencialmente maliciosas o anómalas, como infección de malware, acceso por abuso de privilegios o incluso pérdida de datos. Todos ellos, podrían ser un indicador técnico de un intento de violación o una brecha real. Un caso de uso generalmente clasifica una condición de riesgo importante, como la infección de malware, y contiene una gran cantidad de “playbooks” (o manuales de estrategia) que definen los procesos operativos reales y la tecnología necesaria para reducir el riesgo. La siguiente figura proporciona un ejemplo de un caso de uso común y posibles “playbooks”.

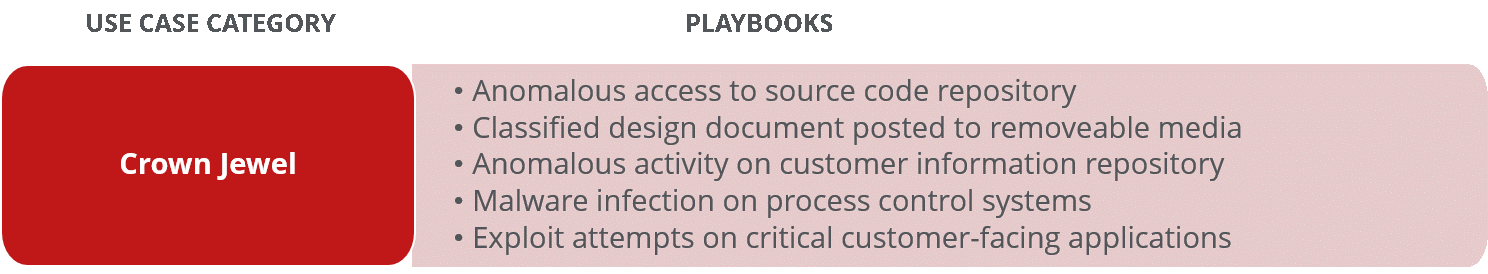

- ¿Cómo priorizar?

Un SOC debe ser capaz de priorizar el caso de uso y el desarrollo posterior del manual de estrategia, basándose en mitigar los riesgos más críticos para el negocio. Por lo general, esto comienza con la identificación de las "joyas de la corona", aquellos sistemas o datos que, si se comprometen, tendrán un impacto adverso en el negocio. La siguiente figura proporciona un ejemplo de algunos “playbooks” potenciales dentro de este caso de uso:

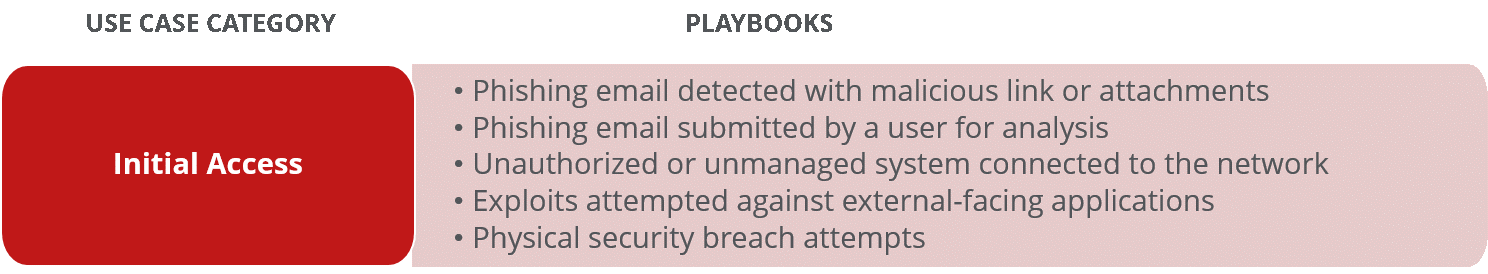

Más allá del “análisis de la joya de la corona,” las organizaciones priorizan el desarrollo de casos de uso para identificar los indicadores de compromiso lo antes posible, según el modelo de defensa Cyber Kill Chain de Lockheed Martin [1]*. Este modelo de Cyber Kill-Chain divide un ataque en varias etapas, desde Reconocimiento a Explotación hasta Acciones sobre el Objetivo y puede servir como guía para priorizar las inversiones en arquitectura defensiva en general, así como los casos de uso del SOC. La idea fundamental es que, si una organización previene, detecta y contiene un ataque al principio de la cadena, el riesgo para la empresa se reduce. Si bien este modelo sirve como una guía de alto nivel para clasificar las etapas de los atacantes, se necesitan guías más detalladas para identificar los indicadores técnicos reales de cada etapa.

Así mismo, en los últimos cinco años, MITRE ha publicado el ATT&CK Framework [2]** Ampliando las últimas etapas del modelo Kill Chain, este marco de referencia cataloga las tácticas y técnicas de los adversarios basándose en millones de ataques observados. Las figuras de abajo representan las etapas de este marco con algunos “playbooks” de ejemplo.

.png)

Tanto el modelo Kill Chain de Lockheed Martin como el MITRE ATT&CK Framework sirven como excelentes marcos de referencia y guías de diseño. Así mismo, también sirven como un mecanismo para evaluar la efectividad de los casos de uso definidos. Se pueden encontrar más detalles de herramientas de texto como Caldera en la web de Mitre[3]***

Caminando hacia el Nivel de Madurez “Trusted”

La Analítica Avanzada juega un papel fundamental en la efectividad del SOC, particularmente en las áreas de análisis de malware, detección de anomalías y guías de investigación.

Uno de los desafíos clave que enfrenta cada SOC es la montaña de datos y eventos recopilados de los múltiples sensores, tanto de red como de puntos finales.

Para enfrentarnos a estos retos es esencial encontrar con soluciones que proporcionen Comportamiento de Usuario o Análisis de Entidades; las cuales, mediante el empleo de técnicas de aprendizaje automático son capaces de identificar anomalías de acceso o comunicación con un alto nivel de precisión. Esto ayuda a concentrar los esfuerzos de análisis en la dirección adecuada y reducir la prevalencia de los ataques.

En segundo lugar, Machine Learning y Deep Learning proporcionan una excelente capacidad de reconocimiento de patrones y se aprovechan cada vez más para analizar y clasificar el malware. Esto ayuda a los analistas de SOC a reducir el tiempo para detectar o investigar malware complejo.

Finalmente, la Inteligencia Artificial, la parte superior de la pirámide de la complejidad para el análisis, también está ayudando con las tareas de análisis complejas dentro de las investigaciones de Respuesta a Incidentes y tiene el potencial de abordar otras brechas, como la capacitación y la evaluación. Si bien el tema de la IA es muy actual en este momento, es importante comprender la terminología, las capacidades adquiridas y construir una estrategia para implementar estas tecnologías dentro de su arquitectura y operaciones de seguridad.