Noticias

<< Volver al listado de noticias

Los Expertos Opinan: Inteligencia colaborativa y protección en el origen como defensa radical frente al escenario de amenazas de DDoSen Internet

Publicado el 07-11-2022 Notícia sobre: Artículos

Sergio Maeso - Solutions Engineering Team

En este artículo repasaremos el panorama de las amenazas de DDoS de este último trimestre de 2023 y discutiremos un enfoque colaborativo y distribuido para abordar esta amenaza a la estabilidad de Internet y a las empresas que lo componen.

En este último trimestre del año 2022 Cloudflare detectó y mitigó automáticamente varios ataques de más de 1 Tbps. El mayor de ellos fue un ataque DDoS de 2,5 Tbps lanzado desde una variante de la botnet Mirai y que constituyó el mayor ataque jamás mitigado por Cloudflare hasta la fecha.

.png)

Este último ataque es tan sólo una muestra más de una tendencia que llevamos observando en este y en anteriores trimestres. Los ataques de DDoS lejos de ser una amenaza del pasado continúan incrementándose, utilizando en muchos casos redes de bots como Mirai y variantes. Especialmente en este último trimestre hemos observado un aumento del 403% en el uso de estas botnets para ataques de DDoS.

A pesar de que en muchos casos desde una perspectiva técnica los motivos detrás de dichos ataques no son especialmente importantes de analizar, si que cabe destacar que desde el inicio de la epidemia de COVID y la implantación del teletrabajo los llamados Ransom DDoS Attacks (RDDoS) están a la orden del día.

Los RDDoS son ataques donde se exige el pago de un rescate, normalmente en criptomoneda, para detener o evitar el ataque. Los atacantes suelen elegir como objetivos servicios esenciales para las empresas como sus portales web, servicios de VoIP o servicios de VPN. En el tercer trimestre de 2022, de todos los ataques reportados a Cloudflare, el 15 % de las empresas que respondieron nuestra encuesta declararon haber sufrido ataques DDoS que iban acompañados por una amenaza o una nota de rescate. Esto representa un aumento de los ataques DDoS de rescate notificados del 15 % respecto al trimestre anterior, y del 67 % respecto al año anterior.

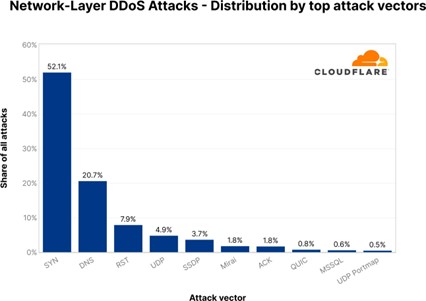

Con una cuota combinada del 71%, las inundaciones SYN y los ataques DNS continúan siendo los vectores de ataque DDoS más habituales en el tercer trimestre. Sin embargo, también hemos detectado un aumento de los ataques que explotan el protocolo CHARGEN de los equipos de Ubiquiti y el protocolo BitTorrent utilizado en redes P2P, así como ataques de amplificación utilizando instancias de memcached mal configuradas. El uso de redes como Mirai o DemonBot sigue siendo elevado.

A pesar de que este último trimestre hemos observado un ligero aumento en el número de ataques que superan la hora de duración, el 94% de todos los ataques no superaron los 20 minutos. El ataque de 2.5Tbps de este trimestre duró algo más de dos minutos y el ataque del verano pasado que alcanzó los 25 millones de paquetes por segundo tan sólo duró 15 segundos.

Conclusiones

Las conclusión más directa que podemos sacar de estos datos es que es necesaria una mayor concienciación y cuidado por parte de los fabricantes de dispositivos IoT en materia de seguridad para evitar que estos aparatos, en muchas ocasiones conectados de forma permanente y sin monitorización a Internet, se conviertan en una amenaza endémica en la red.

También es importante concienciar a los equipos de IT de mantener un inventario y una seguridad constante tanto del entorno productivo como de los entornos de desarrollo para evitar que estos se conviertan de forma inadvertida en parte de un ataque distribuido.

La industria parece estar dándose cuenta de que los ataques de DDoS son cada vez más responsabilidad de todos y de que es necesario una comunicación fluida entre los distintos agentes de Internet ( ISPs, Clouds públicas y privadas, proveedores de servicios de ciberseguridad, etc ) con el fin de mitigar estas amenazas de forma rápida y efectiva. Ejemplo de esto es la creación de feeds de inteligencia disponibles para sistemas autónomos o del desarrollo del protocolo DDoS Open Threat Signaling (DOTS). Ya hay en este campo notables ejemplos de colaboración como fue la implantación de la RFC2827 que goza de un grado de implantación importante, aunque no total, y que ha limitado en gran medida los ataques de DDoS que utilizaban IP Spoofing, sobre todo desde redes residenciales.

La brevedad de la mayoría de ataques de DDoS enfatiza también la importancia de disponer de soluciones automatizadas y distribuidas, con tiempos de mitigación inferiores a los 15 segundos para contar con la capacidad de detectar y mitigar ataques de cualquier tamaño sin intervención de un operador con el fin de evitar indisponibilidades.