Noticias

<< Volver al listado de noticias

Los Expertos Opinan: "Informe Técnico sobre Ransom WannaCry" - Alberto Cita

Publicado el 26-05-2017 Notícia sobre: Artículos|

|

||||||||||

|

El pasado 12 de mayo de 2017 múltiples informes públicos alertaron de un ciberincidente a escala mundial que involucraba una variante del ransomware conocido como WannaCry (o WCry). Este incidente, que tiene una motivación económica basada en la extorsión, ha afectado a usuarios de diferentes países en todo el mundo. Como otros ransomwares, WannaCry cifra archivos en los ordenadores infectados y, posteriormente, pide a los usuarios pagar un rescate de aproximadamente $300USD en Bitcoins para volver a descifrar sus datos. La principal novedad de este ransomware y, también, la principal razón de su alto impacto y su rápida proliferación, reside en que Ransom.WannaCry es relamente un gusano que se propaga explotando una vulnerabilidad en el protocolo SMBv1 de sistemas operativos Microsoft Windows y que transporta el ransomware propiamente dicho. |

||||||||||

Ransom.WannaCry tiene, pues, dos componentes primarios:

o “EternalBlue”: exploit para la ejecución remota de código (que hace uso de la vulnerabilidad CVE-2017-0144 propiamente dicha)

o “DoblePulsar” ligeramente modificado: la carga útil entregada por EternalBlue y que ejecuta un shellcode a nivel de kernel, implantando un backdoor que corre en modo kernel en el sistema operativo de la víctima, permitiendo bypassear los mecanismos de autenticación de los sistemas operativos Windows y otorgando al atacante control remoto privilegiado sobre el sistema infectado, control que, en este caso, se emplea para subir al sistema infectado el módulo de ransomware y su posterior ejecución

Un módulo de secuestro (el ransomware propiamente dicho) utilizado para manejar las actividades de extorsión, que es propagado por el módulo de gusano (el módulo de ransomware está embebido como un recurso en el propio módulo de gusano).

Sobre el Mecanismo de Infección:

Por el momento no se ha podido confirmar que haya existido un vector inicial de infección.

Se han extendido informaciones que afirman que Ransom.WannaCry se habría propagado inicialmente a través de email, pero este extremo no ha podido ser confirmado ni por Symantec (que procesa diariamente más de 2.000 millones de emails a través de sus dos soluciones de seguridad para correo electrónico y más de 1.400 millones de peticiones web a sitios nunca antes vistos), ni por terceros.

Una hipótesis que empieza a ganar aceptación en la comunidad, apunta a que la propagación de Ransom.WannaCry se habría basado desde su inicio, exclusivamente, en el módulo de gusano, propagándose así peer-a-peer, sin hacer uso de ningún vector de propagación adicional. Los datos que se mostrarán más adelante en este informe podrían sustentar esta hipótesis.

Dada la naturaleza del proceso de propagación, que se detallará a continuación, también es posible que inicialmente sólo se hubiera instalado el gusano en un pequeño número de objetivos (muy bien interconectados) para que luego la rutina de propagación del gusano continuara expandiéndose fuera del grupo de objetivos inicialmente comprometidos a gran velocidad.

El lector interesado puede comprobar mediante búsquedas con herramientas como shodan o similares, como, incluso después del incidente descrito en este informe y los acontecimientos asociados, quedan aún centenares de miles, si no millones, de sistemas que exponen públicamente en Internet la comunicación con el servicio SMB, lo que hace pensar que sería totalmente factible que toda la propagación de Ransom.WannaCry se hubiera basado únicamente en su módulo de gusano.

Una vez que el gusano ha infectado un sistema, se registra a sí mismo como un servicio:

Nombre del servicio: mssecsvc2.0

Display name: Microsoft Security Center (2.0) Service

Tipo de Servicio: SERVICE_AUTO_START

Para instalar el módulo de ransomware, embebido en el módulo de gusano, éste renombra el fichero %Windir%tasksche.exe a C:WINDOWSqeriuwjhrf y lo remplaza por el módulo de ransomware que escribe en disco con el mismo nombre %Windir%tasksche.exe.

Una vez hecho esto, versiones iniciales del módulo de gusano intentaban instalar una copia de un navegador TOR descargándolo una de las siguiente URLs:

· hxxps://www.dropbox.com/s/yw3rvyotvb4gcnh/t1.zip?dl=1 (nota: este fichero ha sido eliminado de Dropbox)

· hxxps://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip (nota: categorizado por el servicio de WebFilter de Symantec como Proxy Avoidance, categoría que recomendamos bloquear como parte de las mejores prácticas de seguridad de la plataforma de seguridad web ProxySG de Symantec).

Es importante destacar en este punto que las últimas variantes de Ransom.WannaCry traían embebidas una copia de Tor con lo que se eliminaba la necesidad de descargarlo de las URLs antes indicadas.

De un modo u otro, el fichero Tor.exe se salva como taskhosts.exe y se ejecutaba para establecer comunicación con la red Tor, concretamente con los siguientes dominios:

· gx7ekbenv2riucmf.onion

· 57g7spgrzlojinas.onion

· xxlvbrloxvriy2c5.onion

· 76jdd2i r2embyv47.onion

· cwwnhwhlz52maqm7.onion

Nota: Symantec ProxySG permite definir políticas para bloquear las comunicaciones de los usuarios de la red corporativa con la red Tor.

Es importante destacar que, al contrario de lo que se ha afirmado por algunas fuentes, Ransom.WannaCry no usa estas comunicaciones con la red Tor como mecanismos de C&C (comando y control). Lo cierto es que se usan únicamente para llevar un registro de las infecciones, para generar una dirección de Bitcoin única de pago para cada sistema infectado durante las primeras 13h del ataque, este proceso tenía un bug que hacía que se generaran únicamente 3 direcciones distintas de Bitcoin para todos los infectados y, finalmente, para distribuir las claves para el descifrado una vez que una víctima realiza el pago. Por ello bloquear esta comunicación con la red Tor no sirve para evitar ni que Ransom.WannaCry se propague ni tampoco que instale y ejecute el ransomware y se produzca el secuestro de la información de la víctima.

Como se ha comentado previamente, el módulo de ransomware, que se encarga de realizar las actividades relacionadas con el proceso de secuestro y extorsión, es instalado directamente por el módulo de gusano. Cuando el módulo de ransomware se ejecuta por primera vez se copia a sí mismo en las siguientes ubicaciones:

· %SystemDrive%ProgramData[CADENA_ALEATORIA]tasksche.exe

· %SystemDrive%Intel[CADENA_ALEATORIA]tasksche.exe

Para más información relacionada con la rutina de cifrado, otros aspectos del módulo de ransomware e información relativa a indicadores de compromiso de Ransom.WannaCry, se recomienda al lector interesado consultar el siguiente documento oficial desarrollado por analistas de Symantec: Symantec Security Response Ramson.WannaCry

Mecanismo de Propagación:

El módulo de gusano de cada sistema infectado, intenta a su vez infectar sistemas Windows no parcheados MS17-010 en su red local, al mismo tiempo que ejecuta escaneos masivos de direcciones IPs públicas, intentando con ello maximizar la capacidad de localizar e infectar otros sistemas vulnerables.

Esto se traduce en que los sistemas infectados generan gran cantidad de tráfico SMB, lo que puede emplearse en herramientas de operación de la seguridad, como Symantec Security Analytics para localizar sistemas infectados.

La rutina de escaneo de Ransom.Wannacry genera de forma aleatoria octetos para formar direcciones IP válidas, y el módulo de gusano se dirige a esas IPs para intentar explotar la vulnerabilidad CVE-2017-0145.

Cada sistema infectado tiene por tanto el potencial de localizar e infectar por si sólo a otros muchos sistemas vulnerables, lo que explica la rápida propagación de este ataque, que sigue una progresión geométrica y sin que sea necesario involucrar ningún otro vector.

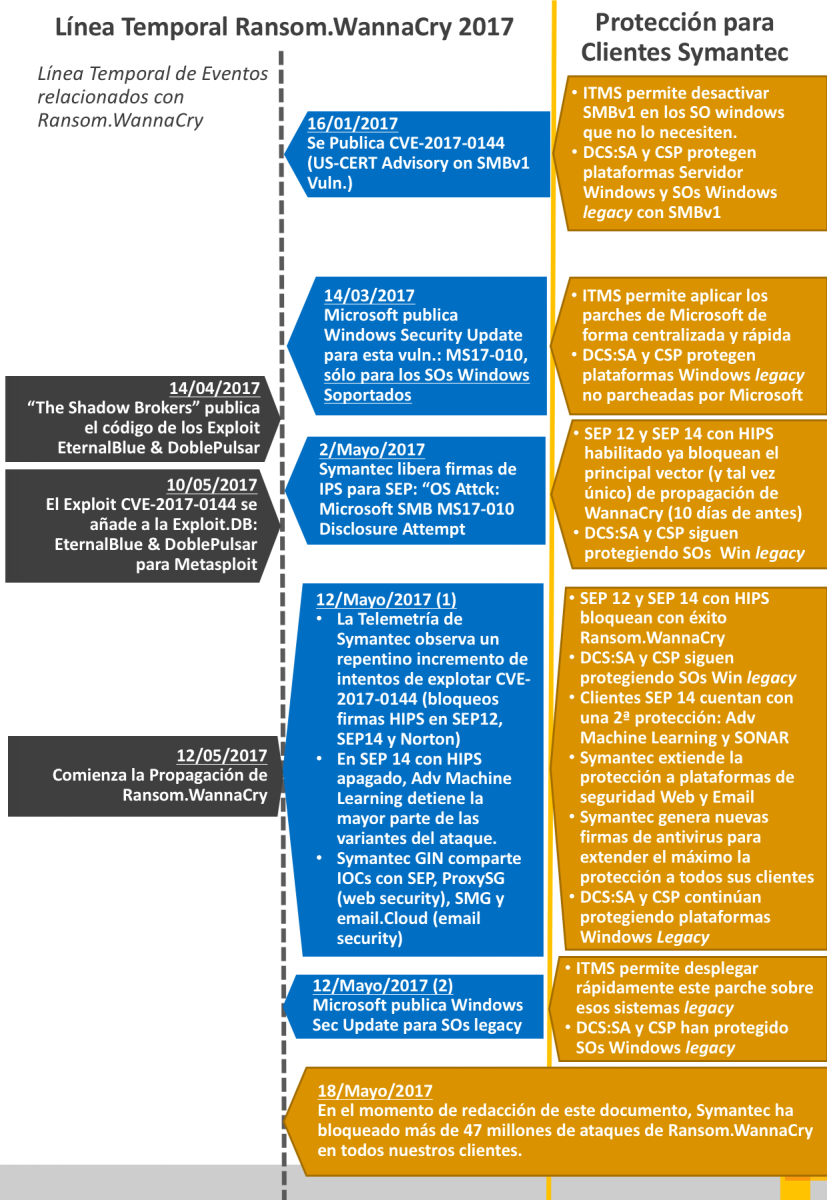

Línea Temporal del Ciberincidente Ransom.WannaCry:

Para una mejor comprensión del ciberincidente de Ransom.WannaCry , la figura siguiente muestra una línea temporal con eventos relevantes del mismo así como los mecanismos de protección con los que han contado nuestros Clientes en cada uno de esos eventos: