| En una gran compañía la información necesita ser accesible por sus empleados y al tiempo estar disponible para el resto del mundo. Este hecho se muestra como un arma de doble filo pues ambos flujos de información han de ser estrechamente controlados. Es habitual el control del acceso a la información para los empleados, pero, ¿qué pasa con la información que la empresa da de si misma al resto del mundo?, ¿está realmente controlada? El problema:

Para la empresa actual poder publicar información es algo vital, pero se encuentra con la dificultad de controlar todo el volumen de información que publica voluntaria o involuntariamente.

Las fugas de datos se producen cuando la información confidencial de una empresa sale de la misma o cuando empleados u otras personas tienen acceso a material restringido. Por otra parte, estas fugas pueden conllevar la infracción de la normativa externa porque la información no se puede registrar y recuperar conforme exige la ley. Las herramientas:

Aún habiendo detectado la presencia del problema, su concreción y estudio resulta cuanto menos intimidatorio, debido principalmente a la enorme extensión donde buscar las fugas e implantar los filtros necesarios.

A la hora de encontrar toda esta información los más rápidos han sido, una vez más, los más interesados. Es por este motivo existen múltiples herramientas y técnicas que permiten a cualquier atacante recopilar de forma fácil y casi automática su preciado botín: la información.

Entre esas herramientas hemos elegido una como ejemplo para demostrar la facilidad con la que una aplicación nos permite, entre otras cosas, buscar toda la información existente sobre nuestra empresa y que está accesible de forma pública.

Para ello tan sólo es necesario comenzar por un nombre de dominio, una página web, una persona o teléfono. La sencillez de manejo y la gran profusión de resultados impresionan desde su primer uso.

Para poner a trabajar esta herramienta basta con descargar, de forma gratuita, la versión más adecuada a nuestras necesidades en función del Sistema Operativo que empleemos y arrancarla una vez descomprimida.

Pantalla principal

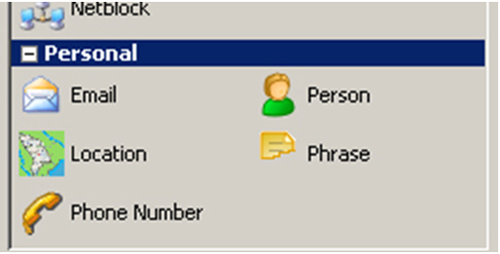

Ya estamos listos para comenzar, ahora simplemente hay que arrastrar el icono que representa el elemento inicial de la búsqueda a la pantalla principal y rellenar el texto con el nombre que se quiera buscar: nombre de dominio, de página web, de persona, etc.

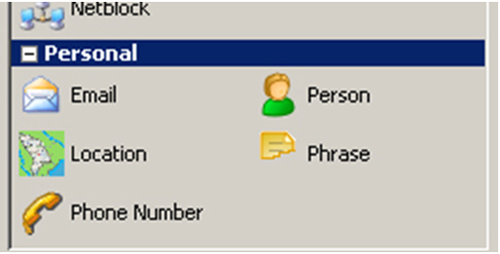

Elementos de búsqueda

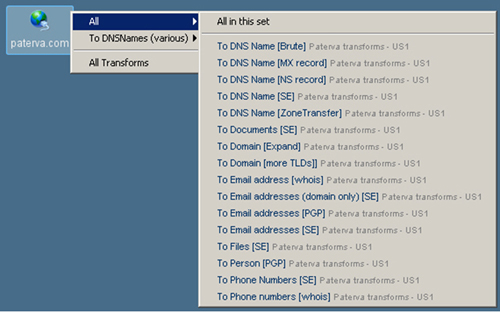

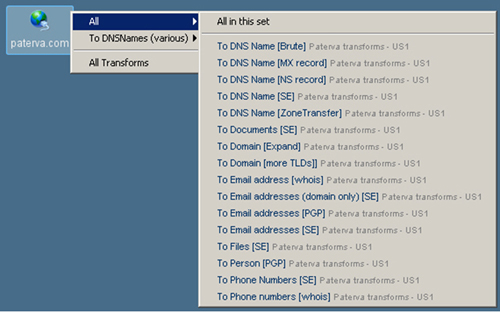

En la parte superior de la pantalla principal ajustamos el deslizador al número máximo de resultados que queremos obtener y aplicamos, mediante el botón derecho, aquellas búsquedas que nos interesan. Eso es todo, esperamos unos segundos y ya podemos estudiar los resultados.

Opciones de búsqueda

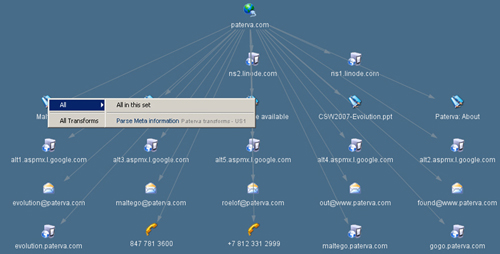

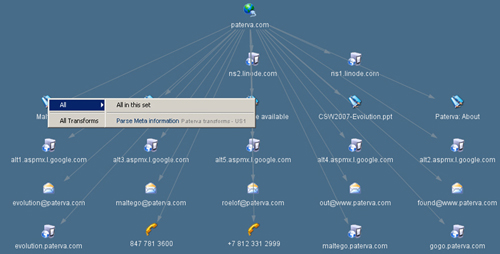

Primeros resultados

Como se puede observar, la cantidad de resultados así como la naturaleza de los mismos es sorprendente; ahora se trata de ampliar la búsqueda de aquellos resultados que nos interesen de la misma forma que hicimos al principio.

Búsquedas adicionales

Conclusión:

Como se ha podido observar, las fugas de información conforman un gran problema de base y requieren de una complicada solución. La metodología habitual de comprobar el estado del problema, solucionarlo y convertir este proceso en cíclico sigue siendo una buena aproximación aunque, en este caso, se precisa de una serie de herramientas específicas y, en la mayoría de los casos, desconocidas.

Al igual que el conflicto que ocasionan, estas herramientas son jóvenes y, a menudo, se encuentran en una fase muy inicial de su desarrollo. Tengamos en cuenta que de la misma forma que éstas se encuentran en continua mejora, las empresas que usan dichas herramientas han de revisar y mejorar de forma activa sus metodologías de seguridad para lograr anticiparse a los posibles problemas.

|