Noticias

<< Volver al listado de noticias

Mar Sánchez y Luis Escobar, BT: 'El análisis de riesgos, piedra angular en la gestión de la seguridad de la información'

Publicado el 02-07-2007 Notícia sobre: Artículos| El análisis de riesgos, piedra angular en la gestión de la seguridad de la información | ||||

| Por: Luis Escobar y Mar Sánchez. BT España Una buena gestión de la seguridad de la información ha de surgir necesariamente de un punto de partida que dé una visión de las necesidades reales de la compañía. De esta forma, nos aseguraremos de que la inversión realizada es razonable, y que además está encaminada a dar respuesta a las exigencias de nuestro negocio, al entorno en que la empresa opera, y a compensar las posibles debilidades de nuestros sistemas o procesos. Para determinar nuestras necesidades en este ámbito, es esencial utilizar la técnica de análisis de riesgos. COBIT (www.isaca.org) en su proceso PO9 "Evaluar y Administrar los Riesgos de IT", recomienda "Crear y dar mantenimiento a un marco de trabajo de administración de riesgos", alertándonos de esta forma de la necesidad de realizar un Análisis de Riesgos, con el fin de poder desarrollar una estrategia de mitigación de Riesgos minimizando el Riesgo Residual hasta un nivel aceptable por la organización. COBIT no especifica ninguna metodología ni herramienta de Análisis de Riesgos en particular, por lo que deja a nuestra elección la metodología más conveniente según nuestras necesidades. En este artículo vamos a abordar distintas metodologías existentes en este ámbito para llevar a cabo un análisis de riesgos, así como describir algunas consideraciones que creemos muy importantes y que, sin embargo, no siempre se tienen en cuenta. Comenzando con el primero de nuestros objetivos, vamos a describir tres metodologías que tienen una amplia difusión en el mercado español. | ||||

| ||||

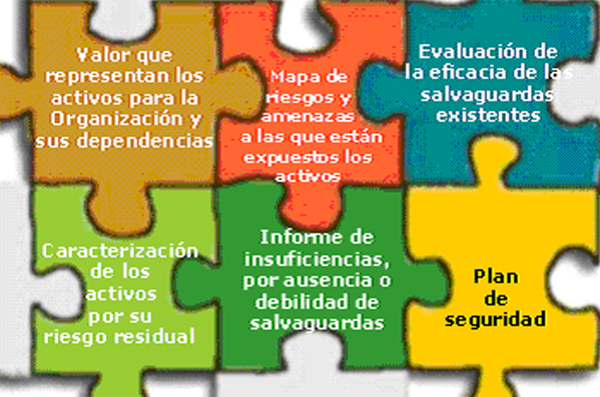

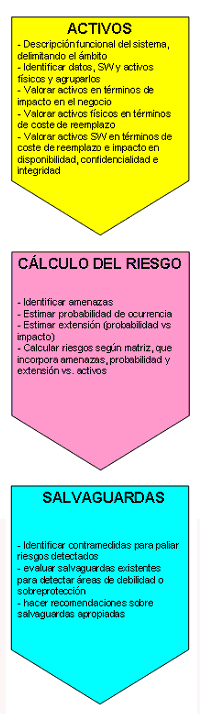

En conclusión, por tanto, podemos afirmar que cualquier metodología de análisis de riesgos conlleva de forma implícita una identificación / inventario de activos, una reflexión sobre el posible catálogo de amenazas que pueden afectar a los mismos, la medición de su impacto y probabilidad de ocurrencia, así como una recomendación final sobre las salvaguardas más apropiadas para minimizar el riesgo. No obstante, existen otras consideraciones a tener en cuenta, ya que la elección de la metodología no es, en absoluto, garantía de éxito. En primer lugar, es de vital importancia que en el momento de realizar el catálogo de amenazas, se cuente con un grupo de personas representativo. Esto significa que dicho catálogo no puede ser realizado únicamente por el Responsable de Seguridad, sino que es necesaria la colaboración de otras personas, desde los técnicos que administran los sistemas de información, y se enfrentan a los problemas del día a día, hasta los que conocen el negocio, diseñan la estrategia y tienen una visión de lo que es importante para la compañía y aporta valor. Por ello, es altamente recomendable crear un grupo de trabajo en el que un equipo de personas no necesariamente muy numeroso pero sí suficientemente heterogéneo aporte ideas sobre posibles amenazas que puedan afectar a la seguridad de los activos de la compañía, y que lo hagan con una visión holística, no centrada en los propios sistemas internos, sino también considerando qué otras situaciones pueden poner en peligro la operación. Al igual que es importante conocer qué activos debemos proteger, también lo es saber cuáles son las dependencias establecidas, por ejemplo qué ocurriría si un determinado proveedor no está en disposición de continuar dándonos servicio, debido a cualquier circunstancia. Por el mismo motivo, es importante conocer el negocio de nuestros clientes, y prender en profundidad cuán crítico para ellos representa el servicio que les ofrecemos. De poco servirá que tengamos unos sistemas de información bien protegidos ante una serie de amenazas, si en el momento crítico no somos capaces de continuar dando servicio a nuestros clientes, debido a que dimos más prioridad a procesos internos que, siendo necesarios, no aportan tanto valor. Al igual que al establecer nuestro análisis de riesgos hemos de tener en cuenta las dependencias con respecto a nuestros proveedores, hemos de considerar también que el servicio que damos a nuestros clientes puede ser crítico para ellos y, al menos, habremos de comprender su negocio con el fin de establecer prioridades convenientemente. Por tanto, como conclusión podemos afirmar que el análisis de riesgos es el fundamento en la gestión de la seguridad, pues determina en gran medida hacia dónde se encaminarán nuestros esfuerzos, y que para llevarlo a cabo es necesario utilizar una metodología que nos resulte adecuada y, a ser posible, no demasiado compleja, y que para su desarrollo es de vital importancia considerar, además de nuestros sistemas de información, las posibles dependencias que se establecen con terceros. | ||||

CRAMM se desarrolla en tres etapas distintas, a las que se asocian una serie de cuestionarios, objetivos y guías.

CRAMM se desarrolla en tres etapas distintas, a las que se asocian una serie de cuestionarios, objetivos y guías.